Содержание

- 1 Чому розмежування доступів у CRM критично важливе

- 2 Ризики «повного доступу для всіх»

- 3 Як хаос у правах доступу бʼє по безпеці та продуктивності

- 4 Основи рольової моделі в CRM

- 5 Практичні сценарії розмежування прав для різних відділів

- 6 Як спроєктувати доступи, щоб вони «жили» разом із бізнесом

- 7 Аудит доступів та журнал дій: як контролювати, хто що бачить і робить

- 8 Конфіденційні поля: як вирішити, що ховати, а що показувати

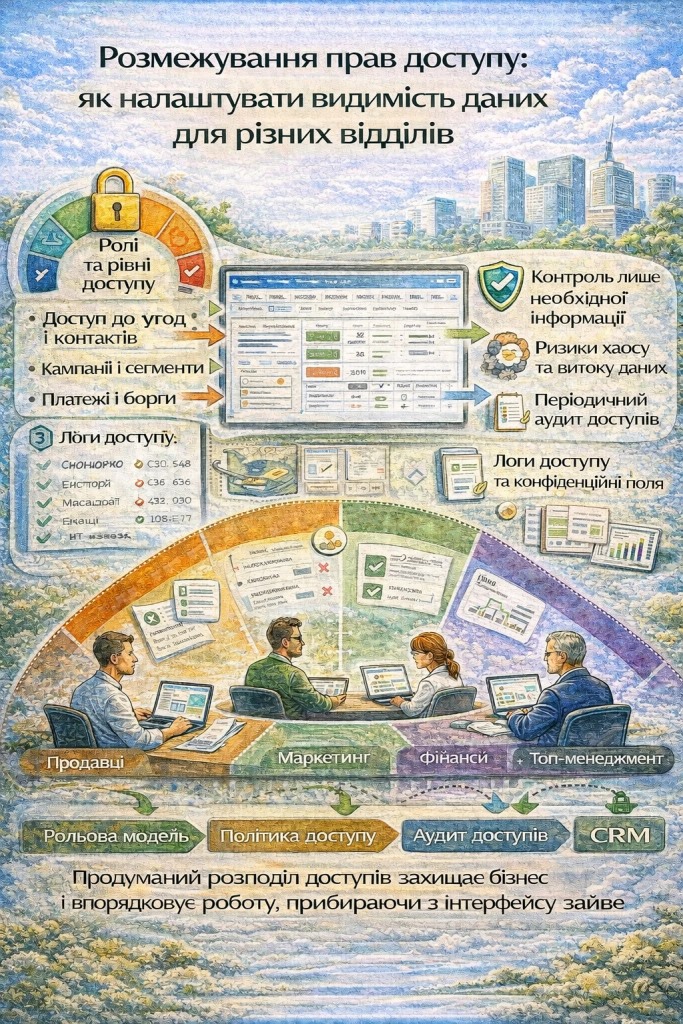

У сучасній CRM-системі доступ до інформації – це не «зручність», а частина управління ризиками й продуктивністю. Якщо люди бачать зайве, вони або випадково роблять помилки, або починають працювати «в обхід», бо інтерфейс перевантажений. Тому розмежування прав доступу варто закладати ще на етапі впровадження, а не після першого інциденту.

Кожен співробітник повинен мати доступ лише до тієї інформації, яка необхідна для виконання його обов’язків. Правильне налаштування CRM не тільки захищає компанію від витоку бази клієнтів, а й значно спрощує роботу самого користувача, прибираючи з екрана зайві інструменти та звіти.

Чому розмежування доступів у CRM критично важливе

Будь-яка ІТ-система з клієнтською базою містить те, що можна продати, вкрасти або зіпсувати однією помилкою: контакти, історію комунікацій, комерційні умови, фінансові показники. Якщо не контролювати видимість даних, компанія отримує дві проблеми одночасно: слабку безпеку і хаотичні процеси.

Корисно зафіксувати, що саме дає грамотна політика доступу:

- захист безпеки клієнтських даних і обмеження ризику витоку;

- менше помилок у картках і звітах через «зайві» поля та модулі;

- швидша робота менеджерів завдяки зрозумілому інтерфейсу;

- зрозумілий контроль доступу: хто що бачить і хто за що відповідає.

Ризики «повного доступу для всіх»

«Дати всім усе» здається простим рішенням, особливо коли потрібно швидко запустити систему. Але на практиці це створює передумови для інцидентів – і технічних, і організаційних.

Ось які ризики трапляються найчастіше:

- випадкове видалення або масові зміни в даних без можливості швидко відкотити;

- витік контактів через експорт, копіювання, пересилання або сторонні інтеграції;

- конфлікти між відділами, коли різні люди правлять одні й ті самі поля;

- доступ до чутливих умов: знижок, ставок, внутрішньої маржі, бонусів;

- падіння дисципліни: якщо «можна все», то ніхто не відчуває меж відповідальності.

Як хаос у правах доступу бʼє по безпеці та продуктивності

Хаотичні ролі та права доступу crm зазвичай помітні по дрібницях: одні користувачі «тонуть» у кнопках, інші не можуть виконати базову дію без адміністратора, керівники не довіряють звітам, а відділи сперечаються, «чия це угода».

Перед тим як щось «різати», варто визначити дві категорії інформації:

- робочі дані, без яких відділ не виконає свою функцію (наприклад, доступ до угод та контактів для продажів);

- конфіденційні дані в crm, які мають бачити лише окремі ролі (маржа, ставки, борги, внутрішні коментарі).

Саме розділення на ці рівні зазвичай дає найбільший ефект без зайвої складності.

Основи рольової моделі в CRM

Щоб рольова модель crm не перетворилася на «зоопарк ролей», її будують від процесів і вимоги бізнесу, а не від посад у штатному розписі. У більшості систем є три базові виміри доступів: модуль, запис і поле.

Корисно зафіксувати терміни:

- рівень модуля: що користувач бачить у меню (угоди, контакти, кампанії, фінанси);

- рівень запису: чиї саме записи доступні (тільки свої / свого відділу / всі);

- рівень поля: які поля видно і які можна редагувати (наприклад, «маржа» – лише читання або приховано).

Це і є базовий інструментарій, який дозволяє зробити доступи логічними.

Типові ролі: продавець, керівник, маркетинг, фінанси, топ-менеджмент

Ролі краще робити не «під людину», а під функцію. Тоді заміна співробітника не ламає систему, а рішення легко масштабуються.

Типовий стартовий набір:

- продавець (власні ліди/угоди, обмежений перегляд контактів інших менеджерів);

- керівник продажів (угоди відділу, доступ керівників до звітів, контроль якості даних);

- маркетинг (сегменти, кампанії, аналітика по джерелах, але без чутливих полів);

- фінанси/бухгалтерія (платежі, борги, ставки, інвойси – без зайвої історії комунікації);

- топ-менеджмент (звітність і ключові показники, читання важливих полів без права масових змін).

Практичні сценарії розмежування прав для різних відділів

Відділ продажів: угоди, контакти, чутливі поля

У продажах важливі швидкість і цілісність історії. Менеджеру потрібні контакти, комунікації, етапи, задачі, коментарі, але не завжди потрібні фінансові деталі.

Практична конфігурація:

- повний доступ до власних угод і задач, частковий – до угод відділу;

- доступ до контактів із правилами: бачити картку, але без права експорту або масових змін;

- приховані або «тільки читання» поля: маржа, внутрішні ставки, службові примітки;

- заборона видалення ключових об’єктів для більшості ролей;

- чіткий розподіл прав редагування полів, які впливають на звіти.

Фінанси та бухгалтерія: платежі, борги, ставки

Фінансам потрібні точні цифри, але їм не завжди потрібні всі деталі взаємодії з клієнтом. Якщо дати повний доступ, зростає ризик випадкових змін у статусах або полях, що «ламають» аналітику.

Зазвичай працює:

- доступ до модулів платежів, рахунків, дебіторки та документів;

- право редагувати фінансові поля, але обмеження на зміну етапів угод;

- видимість потрібних полів у контактах (назва, реквізити, відповідальний);

- окремі правила для ставок і знижок, якщо це чутливі дані.

Маркетинг: сегменти, кампанії, але без доступу до «зайвих» даних

Маркетингу важлива сегментація, джерела, кампанії та аналітика. Але доступ до фінансових і персональних деталей створює зайві ризики.

Практично:

- видимість сегментів і кампаній, доступ до полів «джерело», «кампанія», «інтерес»;

- обмеження на перегляд чутливих полів: фінанси – приховано, персональні дані – за потребою;

- права на експорт лише для визначених осіб або через запит;

- доступ до звітів по лідах і конверсіях без права редагувати ключові дані продажів.

Як спроєктувати доступи, щоб вони «жили» разом із бізнесом

Одна з проблем у тому, що доступи роблять «на зараз», а через пів року структура змінюється: з’являються нові напрямки, продукти, регіони, партнери. Якщо рольова модель не передбачає масштабування, доводиться постійно створювати нові ролі вручну, і хаос повертається.

Щоб цього уникнути, корисно одразу продумати модель росту:

- відокремити ролі за функцією (продажі/маркетинг/фінанси), а не за прізвищами;

- зробити кілька рівнів доступу всередині відділу (junior/senior/тімлід) замість десятків унікальних ролей;

- використовувати доступ на рівні запису, щоб не відкривати всю базу, а давати тільки «своє»;

- заборонити масові операції всім, кому вони не потрібні для роботи.

Такі правила зменшують кількість винятків і роблять систему зрозумілою.

Аудит доступів та журнал дій: як контролювати, хто що бачить і робить

Навіть найкраще налаштування з часом «розповзається»: хтось отримав тимчасові права і вони залишилися, хтось змінив роль, а доступи не оновили, з’явилися нові модулі, і їх випадково відкрили всім. Тому аудит – це регулярна гігієна.

Регулярний аудит ролей

Регулярність залежить від масштабу: у невеликій компанії вистачає квартального перегляду, у великих – частіше роблять щомісячний контроль для критичних ролей.

Що варто перевіряти:

- список ролей і чи є дублікати з майже однаковими правами;

- хто має «адміністраторські» доступи і чи це виправдано;

- чи не з’явилися зайві права на експорт і масові операції;

- чи відповідають доступи процесам і структурі відділів;

- чи правильно налаштована безпека клієнтських даних для нових модулів та інтеграцій.

Логи змін і доступів як інструмент кібербезпеки

Журнал дій важливий не тільки для «розбору польотів». Це практичний інструмент кібербезпеки: він показує підозрілі масові операції, нетипові перегляди або експорти, зміни у важливих полях.

Перед тим як покладатися на логи, варто визначити, що саме моніторити:

- зміни в правах доступу та ролях;

- масові редагування записів і видалення;

- експорт великих обсягів контактів;

- зміни чутливих полів (знижки, ставки, фінансові статуси);

- входи з нетипових локацій або пристроїв, якщо система це підтримує.

Конфіденційні поля: як вирішити, що ховати, а що показувати

Навіть коли модулі та записи розмежовані правильно, проблеми часто виникають на рівні полів. У кожній компанії є «дрібні» дані, які насправді дуже чутливі: персональні умови, внутрішні примітки, розмір знижки, планова маржа, ставки підрядників, причини програшу, комісії, відтермінування. Якщо ці поля бачать усі, з’являються зайві обговорення, внутрішні конфлікти та ризик витоку.

Щоб визначити, які поля варто обмежувати, зручно користуватися простим правилом: показуйте дані тим, хто приймає рішення або виконує дію, і ховайте від тих, кому вони потрібні лише «з цікавості». Наприклад, продавцю важливо бачити історію контактів і задачі, але не завжди потрібно бачити внутрішню маржу або фінансовий статус клієнта. Фінансам потрібні платежі й борги, але не потрібні всі маркетингові теги та внутрішні коментарі менеджерів.

Практичний підхід до налаштування полів може бути таким:

- створіть перелік чутливих полів і позначте, хто має право їх бачити, а хто – редагувати;

- для найризиковіших полів залиште режим «тільки читання» навіть для керівників відділів, якщо зміни мають робити 1–2 відповідальні особи;

- винесіть частину конфіденційних значень у окремі модулі або вкладки, щоб їх не було видно в загальній картці;

- домовтеся, які дані заборонено копіювати або виносити в листування та як це контролюється.

Такий рівень деталізації підсилює налаштування безпеки і водночас прибирає зайве з інтерфейсу. У результаті співробітники менше відволікаються, швидше знаходять потрібне, а компанія знижує ризик того, що клієнтська база або комерційні умови підуть «у світ» через випадковий доступ.

Коли аудит і логи стають звичкою, права доступу crm перестають бути «налаштували й забули». Це перетворюється на процес, який одночасно підсилює безпеку, зменшує хаос і робить роботу людей простішою – без зайвих кнопок, зайвих ризиків і зайвих конфліктів між відділами.

Менеджер проектов маркетингового агентства MAVR.